Security Update

5.8.1セキュリティメンテナンス

2021/09/09 WordPress 5.8.1 セキュリテイ対策3件 + 60件のバグに対処したリリース

Thank you for reading this post, don't forget to subscribe!セキュリティに関する修正として、

- 「REST API」における情報漏洩の脆弱性対応

(RESTAPI内のデータ公開の脆弱性を修正)

- ブロックエディタにおけるクロスサイトスクリプティング(XSS)の脆弱性対応

(ブロックエディタでXSSの脆弱性)

- セキュリティ修正が行われたライブラリ「Lodash」のアップデート

(Lodashライブラリは、各ブランチでバージョン4.17.21に更新され、アップストリームのセキュリティ修正が組み込まれています。)

REST API

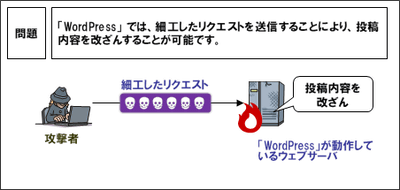

REST API の問題で思い起こされるのは、2017年の1月から2月にかけて起きたWordPressのバージョン「4.7」および「4.7.1」で、REST APIの脆弱性を突かれたセキュリティ事故(155万以上のサイトが改ざんされた)・・・これは既に対応バージョン4.7.2で回避されたが、「REST API」については常に脆弱性を狙った攻撃があるものと覚悟して、脆弱性が発見されたら直ぐに対応バージョンをあてるという対策は常に行うべきもの

REST APIはデフォルトで有効

対策をされていない場合、脆弱性が悪用されると、本来必要な認証をせずに、ウェブサイトのコンテンツの投稿や編集、削除といった改ざんが可能となる。

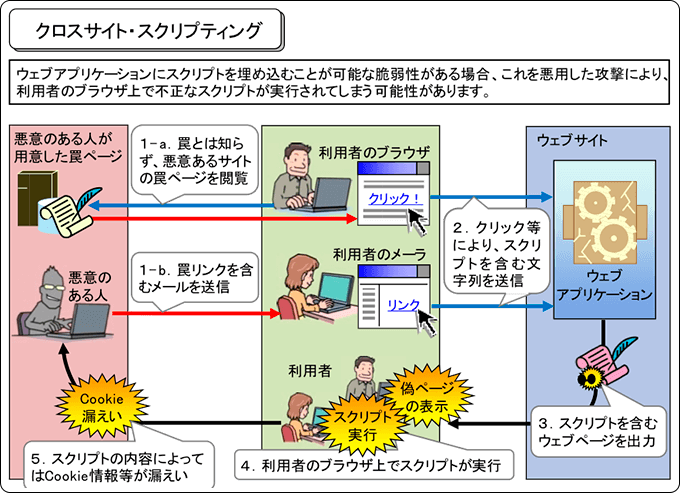

xss : クロスサイト スクリプティング

XSS

ウェブアプリケーションの中には、検索のキーワードの表示画面や個人情報登録時の確認画面、掲示板、ウェブのログ統計画面等、利用者からの入力内容やHTTPヘッダの情報を処理し、ウェブページとして出力するものがあります。

ここで、ウェブページへの出力処理に問題がある場合、そのウェブページにスクリプト等を埋め込まれてしまいます。

この問題を「クロスサイト・スクリプティングの脆弱性」と呼び、この問題を悪用した攻撃手法を、「クロスサイト・スクリプティング攻撃」と呼びます。

クロスサイト・スクリプティング攻撃の影響は、ウェブサイト自体に対してではなく、そのウェブサイトのページを閲覧している利用者に及びます

出典:IPA 独立行政法人 情報処理推進機構

xss攻撃の実際

以下は、私のサイトにXSS攻撃があってWordfenceが防御したものです。

発生しうる脅威

クロスサイト・スクリプティング攻撃により、発生しうる脅威は次のとおりです。

– 本物サイト上に偽のページが表示される

・ 偽情報の流布による混乱

・ フィッシング詐欺による重要情報の漏えい 等

– ブラウザが保存しているCookieを取得される

・ Cookie にセッションIDが格納されている場合、さらに利用者へのなりすましにつながる

・ Cookie に個人情報等が格納されている場合、その情報が漏えいする

– 任意のCookieをブラウザに保存させられる

・ セッションIDが利用者に送り込まれ、「セッションIDの固定化」 攻撃に悪用される

今回のアップデートは5.8ブランチ以外も対象

| バージョン | ブランチ | 内容 |

|---|---|---|

| 5.7.3 | 5.7 | セキュリティアップデート 5.8.1を参照 |

| 5.6.5 | 5.6 | セキュリティアップデート 5.8.1を参照 |

| 5.5.6 | 5.5 | セキュリティアップデート 5.8.1を参照 |

| 5.4.7 | 5.4 | セキュリティアップデート 5.8.1を参照 |

| 5.3.8 | 5.3 | セキュリティアップデート 5.8.1を参照 |

| 5.2.12 | 5.2 | セキュリティアップデート 5.8.1を参照 |