危うい・あなたのウェブサイト

Thank you for reading this post, don't forget to subscribe!- 危険が潜んでいる状態にある・あなたのサイト

- 危険な・ダメージを受けるかも知れません

- risk:起こりうる好ましくない結果が・あなたのサイトに

捜索隊を出しましょうか?

あなたは、どこにいますか?

あなたにお便りをさしあげてから、もう30日も経ってしまいました。

捜索隊を出しましょうか?

あなたのウェブサイトが危険なんです

あなたが、ウェブの中の嵐に巻き込まれて仕舞わない内に

あなたは、どこに居ますか?

あなたのビジネスのウェブマーケティングのツールであるはずの

あなたのウェブサイトが危ないんです!

あなたのウェブサイトについて・あなたは、どこまでご存じですか

そんなこと・・・

もしかして、このままで良いと思っていらっしゃるかも知れませんが・・・

制作は、ホームページ制作会社の提案からでしょうか?

ホームページ制作会社に任せておいたの(任せきり)でしょうか

「専門家だから」と、・・・

いいえ、それは違います。

サイト(ホームページ)を作ること自体は専門かも知れません

でも、

ホームページのあり方、

ウェブマーケティングについて、や

セキュリティについて、

必ずしも、専門家であるとは言い切れません。

ホームページ制作を丸投げすることのリスク

その根拠は、詳しく申し上げますが、次の一言に集約されます。

あなたのウェブサイトはセキュリティ対策が何もされていません。

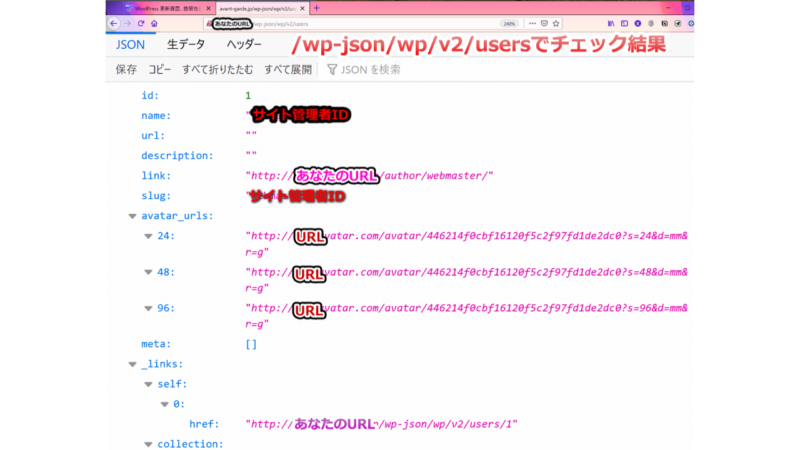

これ(管理情報まる見え)が証拠の1つです。

あなたのウェブサイトの管理者情報が丸見えです

例えば、

以下の文字列を、ウェブブラウザのFirefoxに入力してみてください

‘https://でもhttp://でも、続けてあなたのドメイン、そして

/?rest_route=/wp/v2/users

あるいは、

/wp-json/wp/v2/users で

または、

/hoge/wp-json/ で、

/?author=1・・・ 1,2,3…と変えてみて、

あなたのウェブサイトは

あなたのサイトの場合、

上の2つのチェックで共に管理情報が取得されてしまいます。

大事な情報(マスキングさせて戴いていますが)が

ダダモレ※状態です

※.敢えてこの様な表現をしていますが、

「情報が外部に漏出すること。情報が漏洩しているさま、

あるいは、情報を隠さずに筒抜けになっているさまなど」ということです。

/?rest_route=/wp/v2/users

/?rest_route=/wp/v2/users の結果

/wp-json/wp/v2/users

/wp-json/wp/v2/users の結果

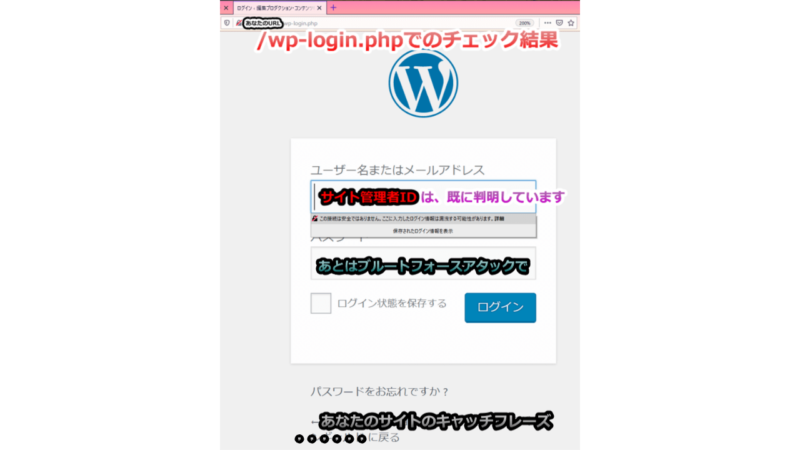

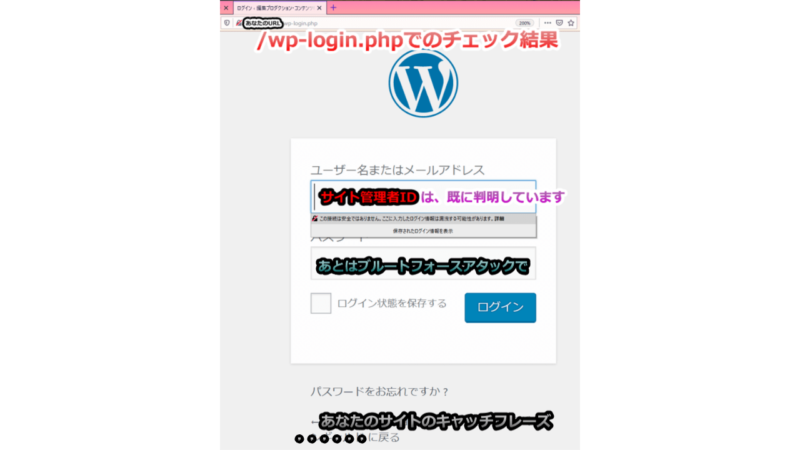

あなたのウェブサイトのログイン画面名も放置されたままです

これもWordPressの多少の知識があれば、自明で、

簡単に察知できます。

例えば、

以下の文字列を、ウェブブラウザから、以下の様に入力してみてください

‘https://でもhttp://でも、続けてあなたのドメイン、そして

/wp-login.php

こちらは、ログイン画面名がデフォルト(初期値)のまま放置されていないかのチェックです。

/wp-login.php の結果

結果は、残念ながら放置状態です。

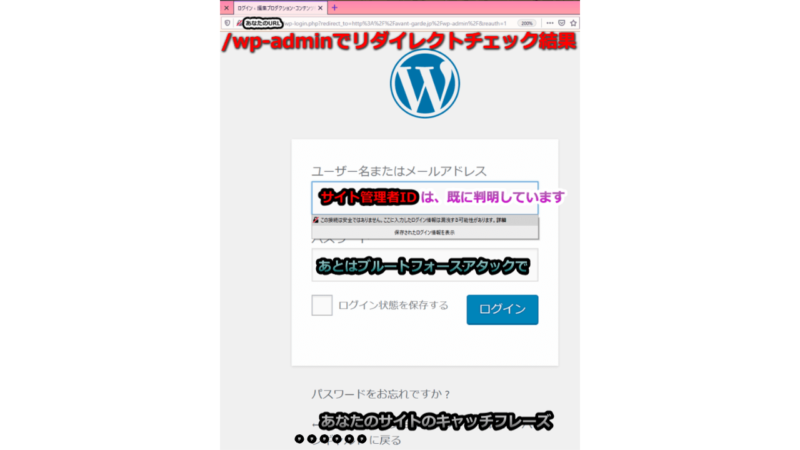

そしてもう一つ

/wp-admin

こちらは、管理者(admin)用のコマンド(/wp-admin)がそのままリダイレクト(転送)されないかのチェックです。

/wp-admin の結果

検証結果は、こちらもリダイレクトが転送防止処置されていません。

あなたのウェブサイト管理画面への入り口である

ログイン画面名もデフォルトのまま放置されています。

一番の危険性は、

管理者情報が丸見えなことです。

ブルートフォースアタックを受けて

パスワードを取得されてしまったら

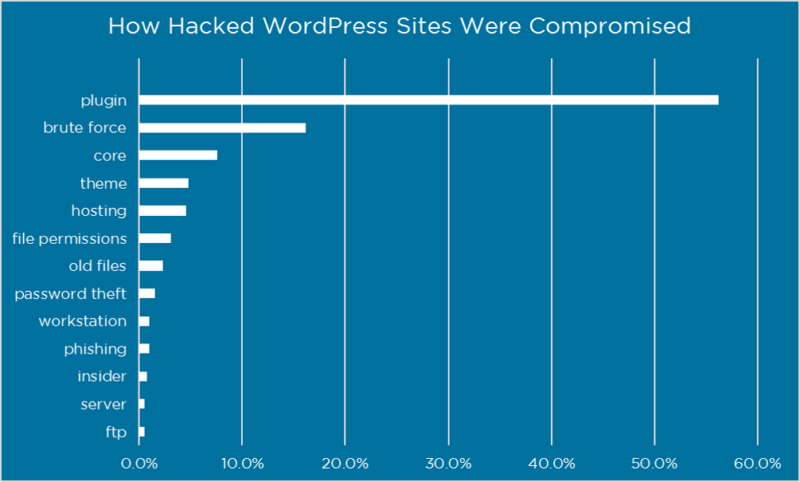

サイト攻撃の16%

以下のグラフをご覧ください

画像の引用: WordFenceプラグイン作成元

ワードプレス サイトが攻撃を受ける割合:How Hacked WordPress Site

第2位にあるものが、 brute force:ブルートフォースアタックです。

Brute-force attack

ブルートフォースアタック考察

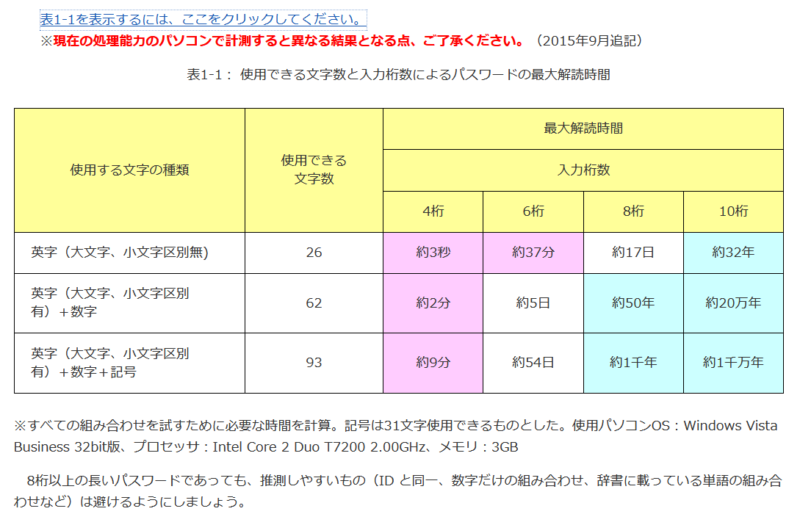

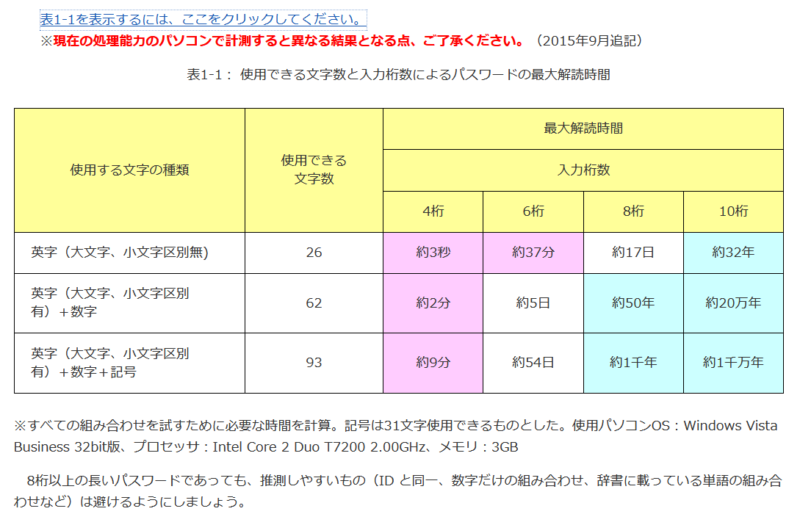

以下は、IPA※が発表した、ブルートフォースアタックのパスワード解読テスト解析の2008年※のデータです。

2008年のパソコン:

Windows Vista 32Bit、Core 2Duo 2GHz、メモリ 3GBでの実績です。

2021年のパソコン:

Windows10 Pro 64Bit、Core i7 4GHz、メモリ32GBで実施したら

どうでしょうか?

※.IPA 独立行政法人 情報処理推進機構

「危ういのです」あなたのウェブサイトが

あなたのウェブサイトは乗っ取られたり、改ざんされたり

攻撃者の思うがままになるリスクを含んでいるのです。

あなたが知らないうちに

犯罪の踏み台にされ、

あなたが知らないうちに犯罪の片棒を担がされてしまうことだってあり得るのです。

まれな事だとお思いでしょうか?

改ざんなんて、されるのは

稀なことだとお思いですか?

いいえ、

それは違います。

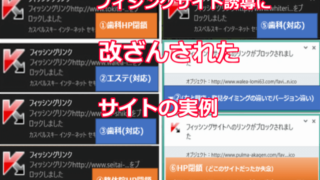

以下は、2017/01に発見した一部です

改ざんされた実例

フィッシングサイトに改ざんされたものをセキュリティ対策ソフトがブロック

favi…n.icoが示す通り

これは、サイトのファビコン(アイコン)の表示部分

(バナー画像)が改ざんされた例です。

サイトの訪問者が

バナーをクリックすると、フィッシングされ

本来のサイトとは無関係なサイトに誘導されるものです。

それ以外も、

筆者は、僅か2週間の間に

改ざんされたサイトを6つも見つけました

それも、偶然に

対岸の 火事 、 いいえ 違います 。 「 改ざんされたサイト 」 は 身近に あります

このままでは

まずいと思い、サイトオーナーにお手紙を差し上げたのですが、

伝え方が悪かったのか?

お返事は戴けませんでした。

具体例を上げてお伝えしましょう

半年後に、それらのサイトを再確認したところ

3つのサイトは、改ざんされた部分だけ改修

・練馬区の歯医者さん

・熊谷のエステサロン

・埼玉県北本市の歯医者さん

は、ページはそのままで改修はされていませんが、フィッシングは回避することが出来た様です。

しかし

後の3つは

次の様な悲惨とも言える状態でした。

1.埼玉県深谷の整体院は、廃業した様です。

ウェブサイトがなくなり

ネット上に他の情報が一切見当たりません

インターネットの時代に、

情報が一切見当たらないのは廃業したとしか考えられません。

2.千葉県の歯科医院は、ホームページを持つことをあきらめた

(ウェブサイト廃止)様です。

タウンページなどの、

ポータルサイトに医院の情報をいくつか見かけますので営業は続けている様です。

しかし、インターネットの時代に、

ホームページが無い医院は圧倒的にビジネスに不利です。

なぜなら、検索で知る事ができる情報が圧倒的に不足してしまうからです。

タウンページは、無料で利用できるものですが、

あなたが伝えたいと思うことがどれくらい載せられると思いますか?

精々、業種毎のテンプレートの範囲内だけです。

これでは、ホームページを持っていて、

さらにタウンページにも出しているライバルに適うはずがありません。

3.もう1つのウェブサイトは、ドメインを売却してしまった様です。

URLで訪問すると、中国語のギャンブルサイトに到達します。

元々のサイトオーナーの名前を失念してしまった為、

名前でネットから情報を検索することはできませんでしたが、

ここもサイト閉鎖です。

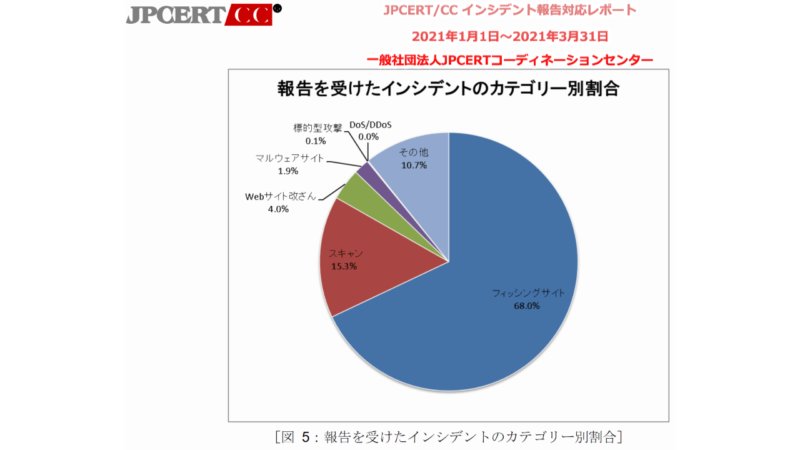

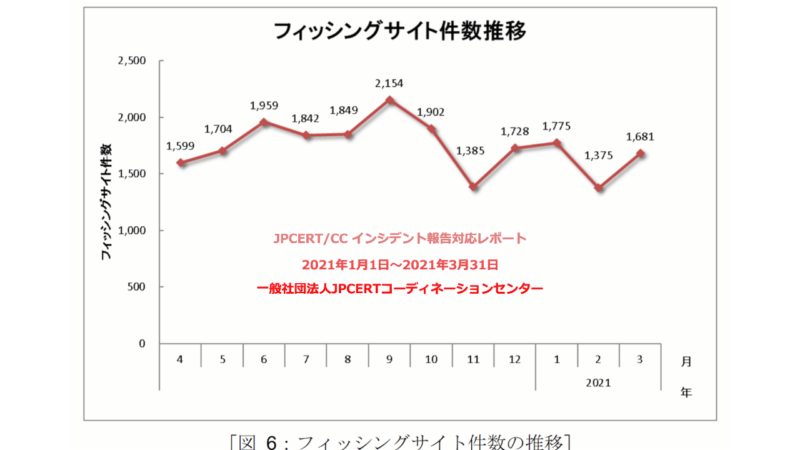

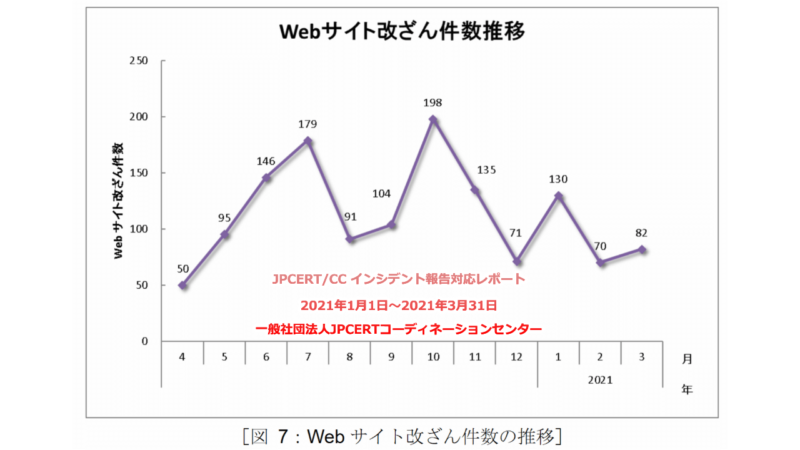

JPCERTのインシデント報告抜粋

JPCERTのインシデント報告2021.pdfダウンロード、但し報告が上がったもの

※.JPCERT/CC インシデント(事件)報告対応レポート2021年1月1日~2021年3月31日

一般社団法人JPCERTコーディネーションセンター

あなたは、どこにいますか?

あなたのウェブサイトもリスク含みの状態です。

あなたのサイトが、あなたのビジネスが、

上に挙げた状態にならない様に、

願いを込めてお伝えしています(しつこい様に)

管理者情報が漏れています

1.管理者情報が漏れています

何も対策をしていないサイトは、

ウェブブラウザのFirefoxから、

「/?rest_route=/wp/v2/users」や

「/wp-json/wp/v2/users」で簡単に管理者情報を取得できます。

これだけでも充分にリスキーなのに

ログイン画面名が放置されています

2.ログイン画面名が、デフォルト(初期状態)のまま放置されています。

ウェブブラウザから「/wp-login.php」で簡単にログイン画面が開きます

ウェブブラウザから、アドミニストレータ用「/wp-admin」でログイン画面に転送(リダイレクト)されます。

1.で管理者情報がバレバレの状態ですから

後は、パスワードさえわかって仕舞えば

攻撃者の思うがままです。

あなたが、どの位の長さのバスワードを設定しているか不明ですが、

4~6桁のパスワードであれば、現時点のパソコンでもすぐに解明されてしまいます。

例え、

何時間、

何日、

何週間かかったとしても攻撃者は、

それらの解析を高性能のコンピュータにやれせて置けば良いのですから

セキュリティ対策用のプラグインが一切導入されていません

WordPressそれ自体にはセキュリテイ対策機能はありません。

3.セキュリティ対策用のプラグインが一切導入されていません

WordPress本体だけでは、セキュリティ対策ができません

WordPressは、プラグインによって機能を補完する必要があるCMSです。

SEO対策用・問い合わせページ用プラグインは導入されている様ですが、

SEO対策用プラグインを入れるより、セキュリティ対策用のプラグインの導入が大事です。

WordPressのかなり古いバージョンのままです

あなたのサイトは、WordPressのかなり古いバージョンのままです

WordPressが古いバージョンのままでは、

WordPress.orgにストックされている、最新版のセキュリティ対策プラグインを導入しても

うまく動作しなかったり、サイトに不具合を起こす可能性もあります。

あなたは、WordPressのバージョンを隠す処置をしていますが、

何の為にしているのでしょうか?

そんなこと(失礼)したって何の意味も無いことをご存じ無いのでしょうか?

ホームページ制作会社が「セキュリティ対策の為に」とでも言ったのでしょうか?

でも、使用しているテーマやプラグインのバージョンから、おおよそ分かってしまうのです。

プラグイン

導入しているコンタクトフォーム・プラグイン

contact-form-7のバージョンは、 3.9.3で、2014/09/03リリースです。

当時のWordPressのバージョンは、 4.0以上、4.1未満です。

ここからも、あなたのサイトのWordPressのバージョンが推測できます。

最新版は、

Contact Form 7 5.4.1で、21/04/22リリースです。

WordPress5.5以上でなければ contact-form-7のバージョンアップできません。

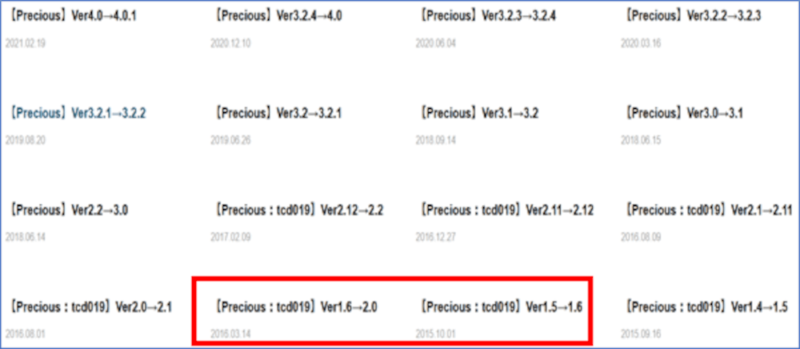

テーマ

テーマもかなり古いバージョンのままです

使用しているテーマはTCDの 「precious 1.6」です。

バージョンアップもして来ていないことから、

このテーマは、2015/10から2016/03までの間のものです

当時のWordPressのバージョンは、 3.7.5 から 4.4.2の間です。

ここからも、あなたのサイトのWordPressのバージョンが推測できます。

以下の画像から

出典:https://tcd-theme.com/update?theme_category=precious_tcd019

繰り返しますが、

WordPress自体には、セキュリティ対策の機能がありません。

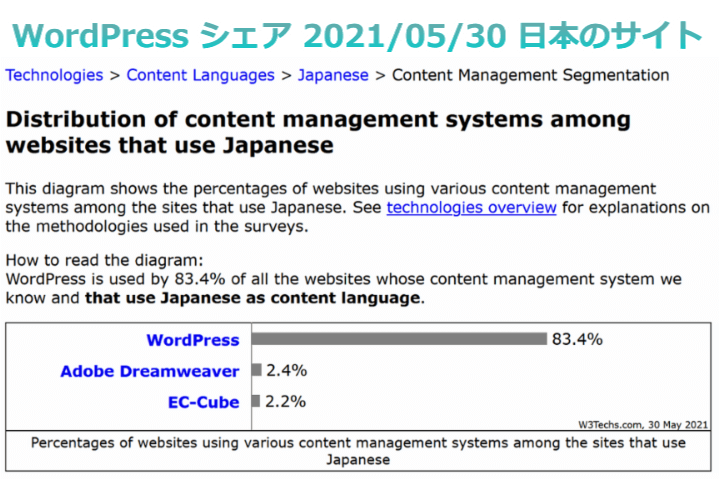

WordPressは世界のウェブサイトの4割

日本のウェブサイトの83%以上で使用されています。

脆弱性があるウェブサイトは攻撃者の格好のターゲットです。

何も対策をしていないウェブサイトも攻撃者の格好のターゲットです。

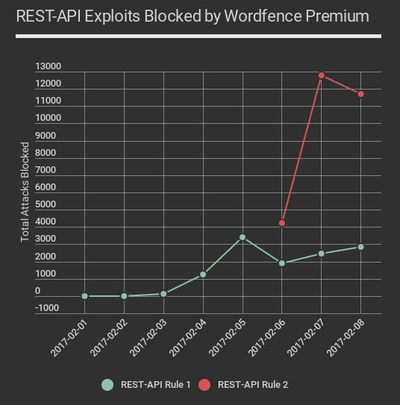

過去に、WordPressのバージョン4.7と 4.7.1の

REST APIに対する 脆弱性攻撃で

2017年1月~2月にかけて世界で155万サイト以上が改ざんされるセキュリティ事故が発生しました。

出典:米Feedjit :アメリカのセキュリティ ベンダー

セキュリティプラグインを導入していないWordPressサイトも

あなたは、どこに向かってますか?

それゆえに、あなたを探しています。

あなたのサイトには、セキュリティ対策の機能を持つ複数のプラグインが必要となってくいるのです。

しかし、セキュリティ対策が一切されていません。

セキュリティ対策プラグインが一切導入されていない事もさることながら

ユーザ情報の隠匿がされてなく

Firefoxブラウザから、URL+の入力で

ユーザ情報がダダモレに近い状態で取得できるのです。

更に、悪いことに

ログイン画面のファイル名もリネーム(改名)されておらずそのまま公開し

wp-adminでもリダイレクトされてしまいます。

WordPressが古いバージョンの3.7.5 から 4.4.2の間のままです。

この様な状態で、WordPressのバージョンだけ隠して何の意味があるでしょうか?

セキュリティとサイト保守の重要性に無頓着な

ホームページ制作会社の制作の作品でしょうか?

上に挙げた、最低限のセキュリティ対策さえできていません。

コメント